Bilderserien

Das geheime Material von Edward SnowdenDas ist XKeyscore

01.08.2013, 15:44 Uhr

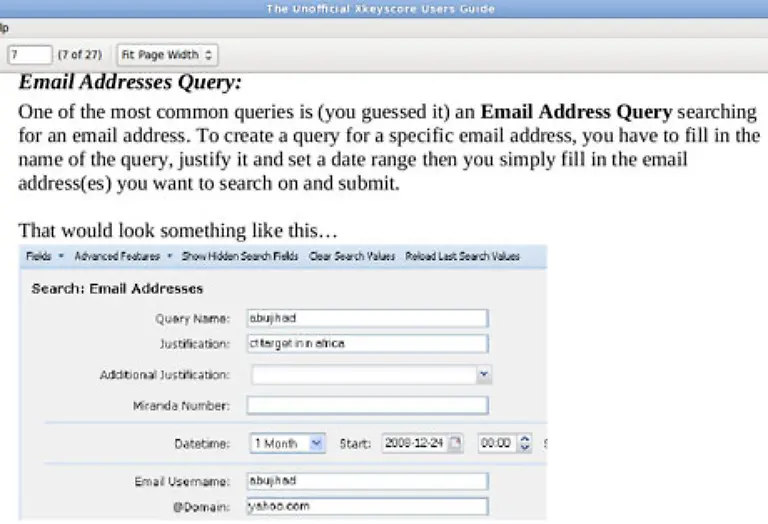

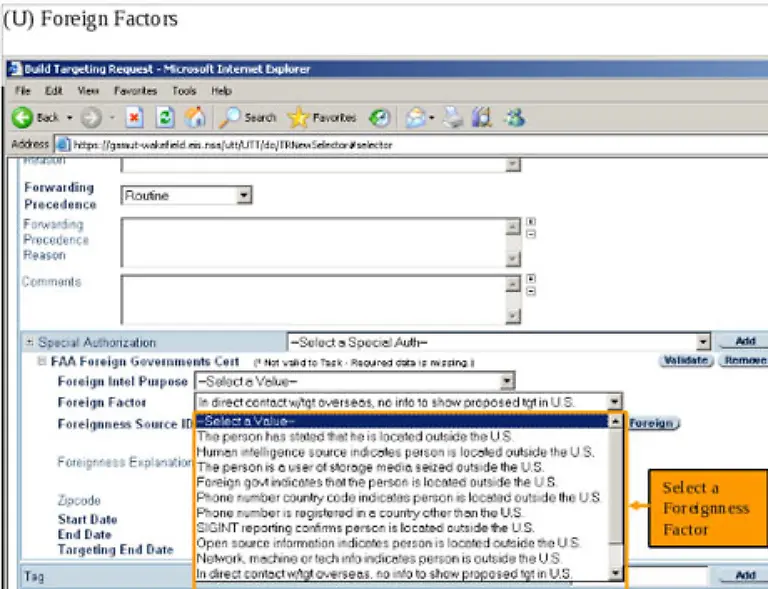

Fast alle Informationen und Spekulationen rund um das NSA-Programm XKeyscore gehen auf eine interne Präsentation zurück, die Edward Snowden über den "Guardian" veröffentlichte. n-tv.de zeigt und kommentiert das Material.