"Operation Shady RAT"Schlimmster Hacker ist ein Staat

Seit mindestens fünf Jahren schickt ein Staat Cyberagenten ins Internet, um Wirtschaftsunternehmen, Rüstungsfirmen und andere Organisationen auszuspionieren. Im Rahmen der "Operation Shady RAT" werden 70 Ziele in 14 Ländern angegriffen. Es ist ein offenes Geheimnis, welcher Staat für die Cyberspionage verantwortlich ist. Offen aussprechen möchte es aber kaum jemand.

Lulzsec und Anonymous sorgen derzeit mit spektakulären Veröffentlichungen für großes Aufsehen. Doch eine Bedrohung der Gesellschaft oder der öffentlichen Sicherheit stellen die Politik- oder Spaß-Hacktivisten kaum dar. Für Dmitri Alperovitch vom Sicherheitsanbieter McAfee sind ihre DDoS-Attacken und Webseiten-Verunstaltungen eigentlich nur "lästig". Das meiste von dem, was die Hacktivisten täten, sei nicht ernst zu nehmen, sagte er dem Magazin "Vanity Fair". Sogenannte "Advanced Persistent Threats" (APTs) stellen für ihn eine weitaus größere Bedrohung dar. Dabei handelt es sich in der Definition von McAfee um staatlich organisierte Cybersabotage oder -spionage, die gegen Staaten, Wirtschaftsunternehmen oder Organisationen gerichtet ist. Der bekannteste APT ist der Angriff auf Google und andere US-Unternehmen, der Anfang 2010 für Aufregung sorgte.

Alperovitch hat einen Report veröffentlicht, der zeigt, welche Dimensionen die organisierte Cyberspionage annehmen kann. Das Papier behandelt eine groß angelegte Aktion, die vor rund fünf Jahren begonnen hat und immer noch nicht beendet ist. "Operation Shady RAT" nennt sie der McAfee-Experte. "RAT" steht dabei für "Remote Access Tool", womit Software gemeint ist, mit der Computer ferngesteuert kontrolliert werden können.

Kommando-Server ausgewertet

Die Malware, die die Strippenzieher der Operation anwenden, ist den Sicherheitsexperten schon lange bekannt. Es handelt sich dabei um die Trojaner "Generic Downloader.x" und "Generic BackDoor.t". Die Angreifer schicken sie als verseuchten E-Mail-Anhang an Personen, die in ihrer Organisation Zugriffsrechte auf empfindliche Bereiche haben. McAfee konnte die Spur der Schädlinge zurückverfolgen und so auf einen der Kontroll-Server zugreifen. Gesammelte Log-Dateien offenbarten den Analysten, dass "Operation Shady RAT" mindestens seit Mitte 2006 läuft und das Ausmaß der Cyberspionage enorm ist.

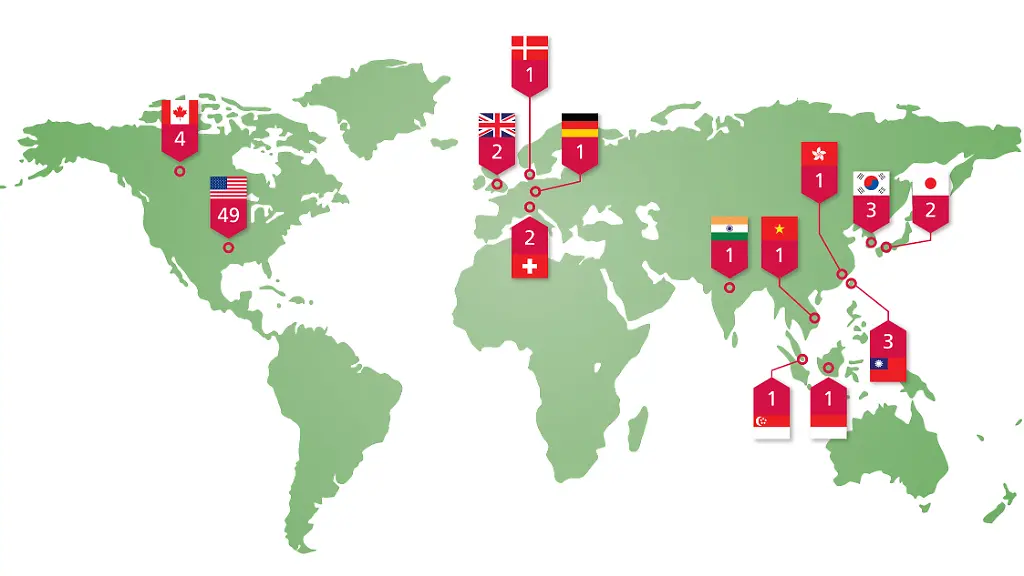

Insgesamt identifizierten die Experten 72 Angriffsziele in 14 Ländern. Aus den Log-Dateien ließe sich jedoch schließen, dass es weit mehr Opfer der Operation gebe, schreibt Alperovitch in seinem Bericht. 49 der identifizierten attackierten Organisationen und Unternehmen befinden sich laut McAfee in den USA. In Kanada machten sie vier Angriffsziele aus, in Südkorea und Taiwan drei, in Japan, der Schweiz und Großbritannien je zwei. Indonesien, Vietnam, Dänemark, Singapur, Hongkong, Indien und Deutschland (ein Wirtschaftsprüfer) stehen mit jeweils einem angegriffenen Unternehmen ebenfalls auf der Liste.

22 Regierungsorganisationen und 13 Rüstungsunternehmen sind unter den Spionageopfern. Die IT- Und Informationsbranche ist in 13 Fällen betroffen. Sechs Mal traf es die Schwerindustrie, vier Mal Finanzunternehmen. Welche Daten gestohlen wurden und was mit ihnen gemacht wird, wissen die McAfee-Experten nicht. Manche Opfer wurden nur einen Monat ausspioniert, andere über zwei Jahre und länger.

Auffallend ist, dass von den zwölf nicht kommerziellen Angriffszielen fünf internationale Sport-Organisationen sind - unter ihnen Nationale Olympische Komittees, das Internationale Olympische Komittee (IOC) und die Welt-Anti-Doping-Agentur (WADA). Auch die Vereinten Nationen (UN) und der Verband Südostasiatischer Nationen waren Ziele der Cyberspione.

Alle Spuren führen nach China

Dmitri Alperovitch spricht es nicht direkt aus, aber die Tatsache, dass die ersten Opfer von "Operation Shady RAT" asiatische Firmen und die Angriffe auf die Olympischen Komittees im Vorfeld der Spiele 2008 in Peking stattfanden, lässt für Experten nur einen Schluss zu: "Alle Zeichen zeigen auf China", sagte James A. Lewis vom Zentrum für Strategische und Internationale Studien "Vanity Fair". Und: "Wer sonst sollte Taiwan ausspionieren?" China wurde auch für die Cyberattacken von 2010 als Strippenzieher ausgemacht und alle Angriffsziele von "Shady RAT" sind für das Land von Interesse. Außerdem fällt auf, dass auf dem chinesischen Festland selbst kein einziges Unternehmen ausspioniert wurde.

"Operation Shady RAT" ist noch nicht vorüber, auch in diesem Jahr wurden mindestens neun Unternehmen und Organisationen attackiert. Laut Alperovitch arbeitet McAfee eng mit US-Regierungsstellen zusammen, um die Kommando-Server von "Shady RAT" auszuschalten. Enttäuscht ist der Sicherheitsexperte vom Umgang mancher betroffener Unternehmen mit dem Problem. Viele würden leugnen, Opfer einer Cyberattacke geworden zu sein und lehnten Hilfeangebote ab, sagte er "Vanity Fair". "Ich denke, das ist Opfer-Psychologie: Wenn du etwas nicht weißt, passiert es auch nicht."

Alperovitch betont, dass "Shady RAT" nur eine von vielen Spionage-Operationen sei. "Fast wöchentlich" müssten sie Angriffe untersuchen, bei denen Cyberspione in Firmenserver eingedrungen sind, schreibt er. Fast jeder Industriezweig sei betroffen, und nur die hätten nichts zu befürchten, bei denen nichts zu holen ist.