Krypto-Handy mit Kill-FunktionNach der globalen Razzia ist ANOM enttarnt

Eine weltweite Geheimdienstoperation mit mehr als 800 Festnahmen fügt dem organisierten Verbrechen einen schweren Schlag zu. Weil die Ermittler den Kriminellen vermeintlich sichere Handys unterjubeln, geht das Kalkül auf. Allerdings ist die mysteriöse Plattform ANOM mit dem Tag der Razzia wertlos.

Mehr als 800 Festnahmen weltweit, davon mehr als 70 in Deutschland, haben internationale Ermittlungsbehörden am Dienstag verkündet. Der Schlag gegen das organisierte Verbrechen in 16 Ländern wurde ermöglicht durch infiltrierte Kryptohandys. Bei der "Operation Trojanerschild" verfolgten die Ermittler eine ausgeklügelte Strategie, wie US-Justizakten zeigen, über die zuerst das Magazin "Vice" berichtet hatte.

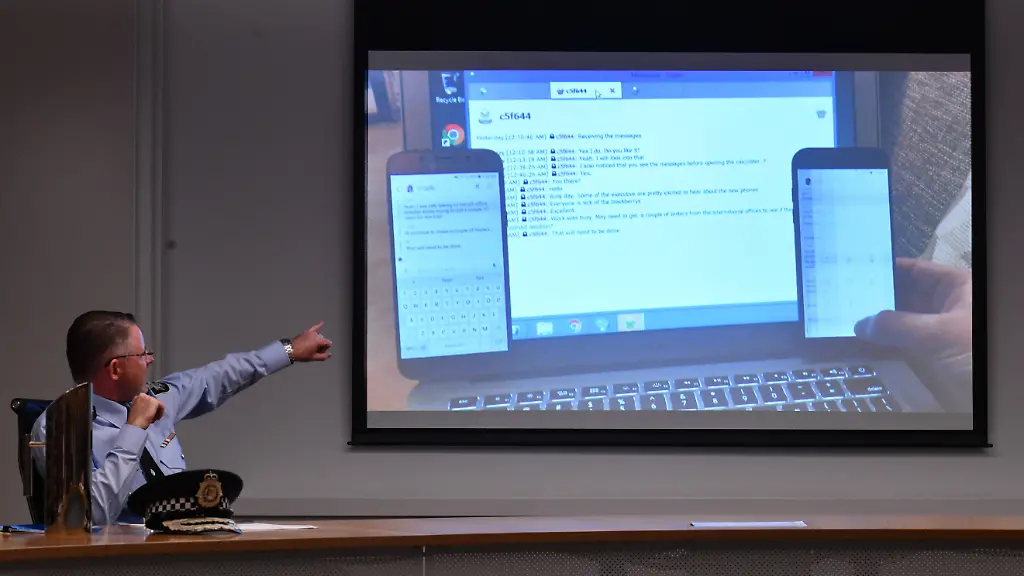

Das ANOM-Handy wurde als vollkommen sicheres verschlüsseltes Gerät präsentiert, das seinem Nutzer eine angeblich vollkommen geheime Kommunikation ermöglicht. Da die Nutzer ein Gerät haben wollten, das nicht zu orten und zurückverfolgbar ist, gab es auf den Kryptohandys nicht die üblichen Funktionen zum Telefonieren und SMS-Versenden, auch das Navigationssatellitensystem GPS war nicht installiert. Die ANOM-Geräte sahen aus wie normale Handys. Die Chat-Funktion war hinter einer Taschenrechner-App auf dem Gerät versteckt.

In der Theorie und nach Überzeugung seiner Nutzer operierte das ANOM-Handy in einem geschlossenen Netzwerk - es konnte nur mit anderen ANOM-Handys kommunizieren. Die Daten wurden wie bei Telekommunikation im militärischen Bereich über sichere Proxy-Server übermittelt. Zur Sicherheit hatten die ANOM-Geräte zudem eine "Kill"-Funktion, mit der alle Kontakte oder andere abgespeicherte Daten auf einen Schlag gelöscht werden konnten.

Das FBI kommt ins Spiel

Seit Jahren werden ähnliche Verschlüsselungsplattformen wie Phantom Secure, Sky Global, Ciphr oder EncroChat von kriminellen Netzwerken genutzt. Ermittler in aller Welt haben die Plattformen immer wieder angezapft, um Verbrecher und ihre Machenschaften zu enttarnen.

Im März 2018 wurde der Chef von Phantom Secure, Vincent Ramos, in den USA angeklagt. Zusammen mit anderen bekannte er sich verschiedener Vergehen im Zusammenhang mit Drogenhandel schuldig und wurde zu neun Jahren Gefängnis verurteilt. Kurz darauf präsentierte eine "vertrauliche menschliche Quelle" der US-Bundespolizei FBI ein Kryptohandy der nächsten Generation, das den Namen ANOM bekam. Das FBI infiltrierte die verschlüsselte Kommunikationsplattform und die "Quelle" erklärte sich bereit, das Kryptohandy über ein Schwarzmarkt-Netzwerk bei ausgesuchten Interessenten, in der Regel Mitglieder des organisierten Verbrechens, in Umlauf zu bringen.

Nachfrage in kriminellen Kreisen groß

Zuerst wurden 50 ANOM-Handys in einem Testlauf verteilt, die meisten an Mitglieder krimineller Banden in Australien. Durch Mundpropaganda wurden die Geräte in der Unterwelt populär. Vergangenes Jahr wuchs die Nachfrage nach den ANOM-Geräten noch viel stärker, nachdem europäische Behörden die Plattform EndroChat zerschlagen und Dutzende Verdächtige festgenommen hatten. Außerdem wurde der Sky-Global-Chef Jean-Francois Eap festgenommen.

Letztlich konnten das FBI, die australischen Behörden und die Behörden eines dritten, namentlich nicht genannten Landes mehr als 20 Millionen Textnachrichten von 11.800 ANOM-Geräten in 90 Ländern entschlüsseln. Besonders häufig wurden die Geräte in Deutschland, den Niederlanden, Spanien, Australien und Serbien genutzt.

Razzia aus Sorge vor Enttarnung?

Warum das ANOM-Netzwerk nun gesprengt wurde, teilten die Ermittler nicht mit. Wachsende Zweifel an der Zuverlässigkeit des Netzwerks bei seinen Nutzern, legale Hürden bei der Überwachung der Kommunikation zwischen Verbrechern und strategische Erwägungen könnten dazu beigetragen haben. Die Strafverfolgungsbehörden hatten allerdings keinen Zugriff in Echtzeit auf die ANOM-Kommunikation. Alle über die Plattform versendeten Nachrichten wurden als Blindkopien an FBI-Server geschickt und dann entschlüsselt. Einer der Server befand sich in einem Drittstaat. Dort galt die Genehmigung zur Nutzung der Daten bei Ermittlungen nur noch bis zum 7. Juni 2021.

Doch schon vorher war der Boden für die Ermittler der "Operation Trojanerschild" heiß geworden. Im März veröffentlichte ein Nutzer namens Canyouguess67 auf dem Weblog-Portal "WordPress" einen Beitrag, in dem er ANOM als einen "Schwindel" bezeichnete. Ein ANOM-Gerät, das er getestet habe, sei "im ständigen Kontakt" mit Google-Servern gewesen und habe Daten an nicht sichere Server in Australien und den USA übermittelt.

"Ich war ziemlich besorgt, die Menge der IP-Adressen zu sehen, die mit vielen Institutionen innerhalb der FiveEyes-Regierungen zusammenhängen", schrieb Canyouguess67. FiveEyes ist ein Bündnis der Geheimdienste der USA, Kanadas, Australiens, Neuseelands und Großbritanniens. Später wurde der Post gelöscht. Zugleich war eines der Ziele von "Operation Trojanerschild", das Vertrauen in Kryptohandys zu untergraben. Dazu musste das millionenfache Mitlesen der ANOM-Nachrichten öffentlich gemacht werden.