Warum Konzerne nicht updaten "Manchmal leichter gesagt als getan"

28.06.2017, 19:53 Uhr

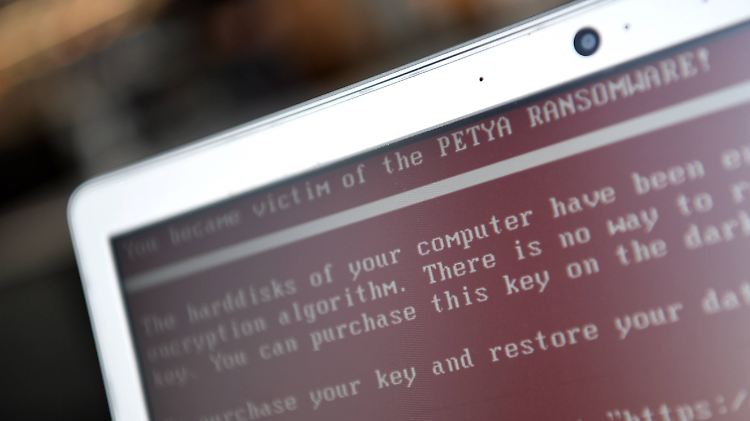

Diese Botschaft ist überaus unerfreulich.

(Foto: imago/ITAR-TASS)

Weltweit infizieren sich Rechner mit Verschlüsselungssoftware, weil Unternehmen eine seit Monaten bekannte Microsoft-Sicherheitslücke nicht schließen. Warum das so ist, erklärt IT-Sicherheitsexperte Christian Polster. Mit dem Vorstandmitglied von RadarServices sprach n-tv.de über NSA-Werkzeuge, verschleppte Patches und darüber, wie sich Unternehmen vor solchen Angriffen schützen.

n-tv.de: Wer steckt hinter solchen Attacken?

Christian Polster: Das ist ganz schwer zu sagen. Im aktuellen Fall kann der Angriff durchaus politische Hintergründe haben. Hinter ihm kann eine Gruppe stehen, die mit so einer großen Aktion eine gezielte Attacke verbergen will - die weitreichenden Auswirkungen des Angriffs ziehen die gesamte Aufmerksamkeit auf sich, ohne dass man das eigentliche Ziel erkennt.

Von außen betrachtet sieht es etwa so aus: Hacker besorgen sich aus dem Internet wirkungsvolle NSA-Werkzeuge, die im Prinzip jedermann nutzen kann. Und dann geht das Erpressen los. Ist es wirklich so einfach?

Dass solche Tools existieren, erleichtert solche Angriffe zwar. Doch es muss schon ausreichend Wissen vorhanden sein, um solche Tools auch anwenden zu können. Man muss auch wissen, wo man sie herbekommt. Außerdem muss man wissen, wie man die Software in Unternehmen einschleust. Es ist nicht so, dass man einfach nur einen Baukasten herunterlädt und dann lediglich den Namen des Unternehmens einträgt, das angegriffen werden soll. Hinter solchen Angriffen stecken vermutlich gut organisierte Gruppen, die solche Angriffe zunächst im Kleinen ausprobieren.

Welche Auswirkungen hat so eine Attacke auf Unternehmen?

Im schlechtesten Fall kann nicht auf Daten zugegriffen werden. Denn oft wird nicht nur der lokale Rechner verschlüsselt, sondern auch die Netzlaufwerke. Und das kann dazu führen, dass selbst kritische Geschäftsprozesse nicht durchgeführt werden können.

Bei diesem und dem vergangenen Angriff wird eine Windows-Sicherheitslücke ausgenutzt, die im März geschlossen wurde. Wieso führen Unternehmen solche Patches nicht durch?

Es gibt immer noch Unternehmen, die nicht gezielt nach Schwachstellen suchen – und dann entscheiden, wie sie mit entdeckten Lücken umgehen. Außerdem ist es nicht immer einfach, ein Update in laufenden, komplexen Systemen durchzuführen. Es kann ja sein, dass ein Patch Probleme an anderer Stelle verursacht. Häufig haben Unternehmen, beispielsweise Banken, neben Microsoft auch eine eigene Software laufen – und müssen dafür sorgen, dass das Update damit kompatibel ist. Häufig gibt es auch zeitliche Wartungsfenster. Es kann also eine Zeit dauern, bis die Lücken geschlossen sind.

Seit März ist allerdings schon eine lange Zeit.

In der Tat. Oft fehlt ein strukturierter Prozess nicht nur zur Erkennung, sondern auch für das Patchen an sich. Hinzu kommt: Auch bei dem aktuellen Angriff sind Unternehmen mit komplexen Steuerungssystemen betroffen, beispielsweise Energiekonzerne. Häufig werden bei diesen Systemen alte Windows-Versionen benutzt, die eine Vielzahl von Schwachstellen haben.

Hier könnte man einwenden: Dann wird es höchste Zeit, sich die neueste Version zu besorgen.

Das ist manchmal leichter gesagt, als getan. Ein Beispiel: Geldautomaten basieren in Deutschland zum Großteil noch auf dem Windows XP - und hier gibt es von Microsoft keine Sicherheitsupdates mehr. Und vor der erforderlichen großen Umstellung schreckt mancher nach einer Kosten-Nutzen-Analyse zurück. Allerdings sollte es dann einen strukturierten Schutz- und Erkennungsprozess geben, der laufend nach Schwachstellen sucht und überprüft, ob diese ausgenutzt werden.

Es kommt vor, dass Mitarbeiter eines Unternehmens versehentlich einen infizierten Mail-Anhang öffnen. Was kann man als Otto-Normal-Angestellter tun außer vorsichtig zu sein und beispielsweise einen auf dem Parkplatz gefundenen USB-Stick nicht in den Firmenrechner zu stecken?

Es ist wichtig, dass Mitarbeiter sensibilisiert sind. Hier müssen Unternehmen ihre Angestellten schulen. Ein Beispiel: Wenn Mails einen merkwürdigen Inhalt haben, sollte man keinesfalls die Anhänge öffnen. Außerdem gibt es bekanntlich Websites, die keinen besonders guten Namen haben. Diese Seiten sind häufig von Schadsoftware befallen, die man sich schon durch einfaches Surfen einfangen kann. Das heißt: Diese Seiten nicht besuchen und entsprechende Script-Blocker installieren, damit diese Schadsoftware nicht ausgeführt werden kann.

Wenn Unternehmen betroffen sind, sollen sie dann zahlen?

Wir geben immer die Empfehlung, nicht zu zahlen. Es gibt in den meisten Fällen eine Möglichkeit, Schadsoftware zu entfernen. Das setzt in der Regel allerdings voraus, dass Unternehmen Backups von den Daten gemacht haben. Man sollte immer zunächst Experten anrufen und mit deren Hilfe versuchen, das Problem zu lösen.

Mit Christian Polster sprach Jan Gänger

Quelle: ntv.de