Windows-Update infiziert Rechner Flame nutzt Microsoft-Zertifikat

05.06.2012, 15:55 Uhr

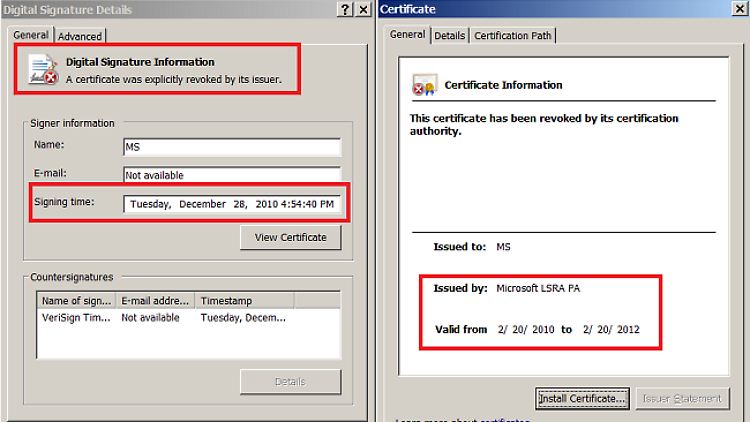

So sieht ein für "Flame" gefälschtes Zertifikat aus.

(Foto: Kaspersky)

Ein Windows-Update akzeptiert doch jeder, oder? Darauf setzen auch die Programmierer von "Flame". Die Gangster tarnen ihren gefährlichen Trojaner-Spion mit einem gefälschten Microsoft-Zertifikat und bringen Nutzer so dazu, sich die Malware selbst zu installieren.

Die Experten des Sicherheitsanbieters Kaspersky haben herausgefunden, wie sich der für Schlagzeilen sorgende Trojaner "Flame" verbreitet. Neben der klassischen Ausnutzung von noch unbekannten Sicherheitslücken in Programmen (Zero-Day-Attacken) kann sich der Spion auch mit gefälschten Microsoft-Zertifikaten als Windows-Update tarnen und einen sogenannten "Man-in-the-middle-Angriff" ausführen.

Wie einer der Experten im Kaspersky-Blog schreibt, kann der Trojaner so in einem Netzwerk auch Rechner mit einem auf dem neuesten Stand gehaltenen Windows 7 befallen. "Flame" fängt dabei die Windows-Update-Anfrage eines gesunden Computers ab und leitet sie über einen infizierten PC um. Dort holt sie sich das gefälschte Update ab, das sich der Nutzer des bis dahin sauberen Rechners unwissend selbst installiert.

Das mit dem Schädling "Worm.Win32.Flame geimpfte Update selbst gibt sich dabei als völlig harmlose Funktion aus, die dazu dient, Gadgets auf dem Desktop darzustellen. Microsoft hat das Problem eingeräumt, warnt vor den gefälschten Zertifikaten und teilt mit, dass alle Windows-Versionen überlistet werden könnten. Ein automatisches Update soll die gefälschten Zertifikate blockieren.

"Flame" treibt offenbar schon länger sein Unwesen. Kaspersky hat den "Gadget"-Downloader analysiert und herausgefunden, dass er am 27. Dezember 2010 geschrieben, am 28. Dezember als Zertifikat signiert und am 11. Januar 2011 für den Einsatz verpackt wurde.

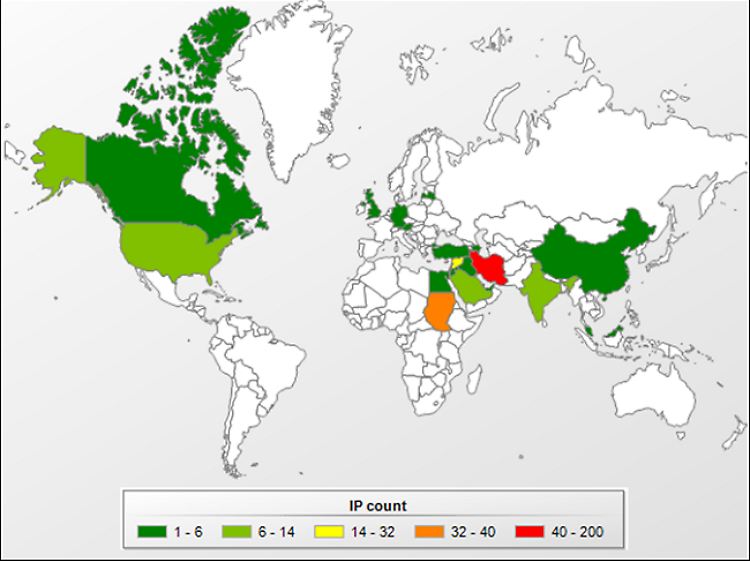

Kaspersky hat inzwischen auch das "Sinkhole" ausgewertet, das Daten abfängt, die infizierte Systeme eigentlich an die "Flame"-Auftraggeber übermitteln sollten. Insgesamt identifizierten die Experten rund 80 Domains, die zum Teil schon seit 2008 zum Botnetz des Trojaners gehörten. Laut Kapersky nahmen die Cybergangster die Kommando-Server in dem Moment vom Netz, als die Existenz von "Flame" veröffentlicht wurde.

Interessant ist auch, wofür sich "Flame" laut Sinkhole-Daten besonders interessierte: PDF-Dokumente, Office-Dateien und Konstruktionszeichnungen.

Quelle: ntv.de, kwe